# 本周安全态势综述

OSCS 社区共收录安全漏洞 17 个,公开漏洞值得关注的是 Apache Shiro <1.11.0 存在身份验证绕过漏洞,JsonWebToken远程代码执行漏洞,GitHub Enterprise Server 存在授权不当漏洞,Mercurius <11.5.0 存在拒绝服务漏洞,GitLab CE/EE 存在任意代码执行漏洞,GitLab 存在 Sentry token 泄漏漏洞。

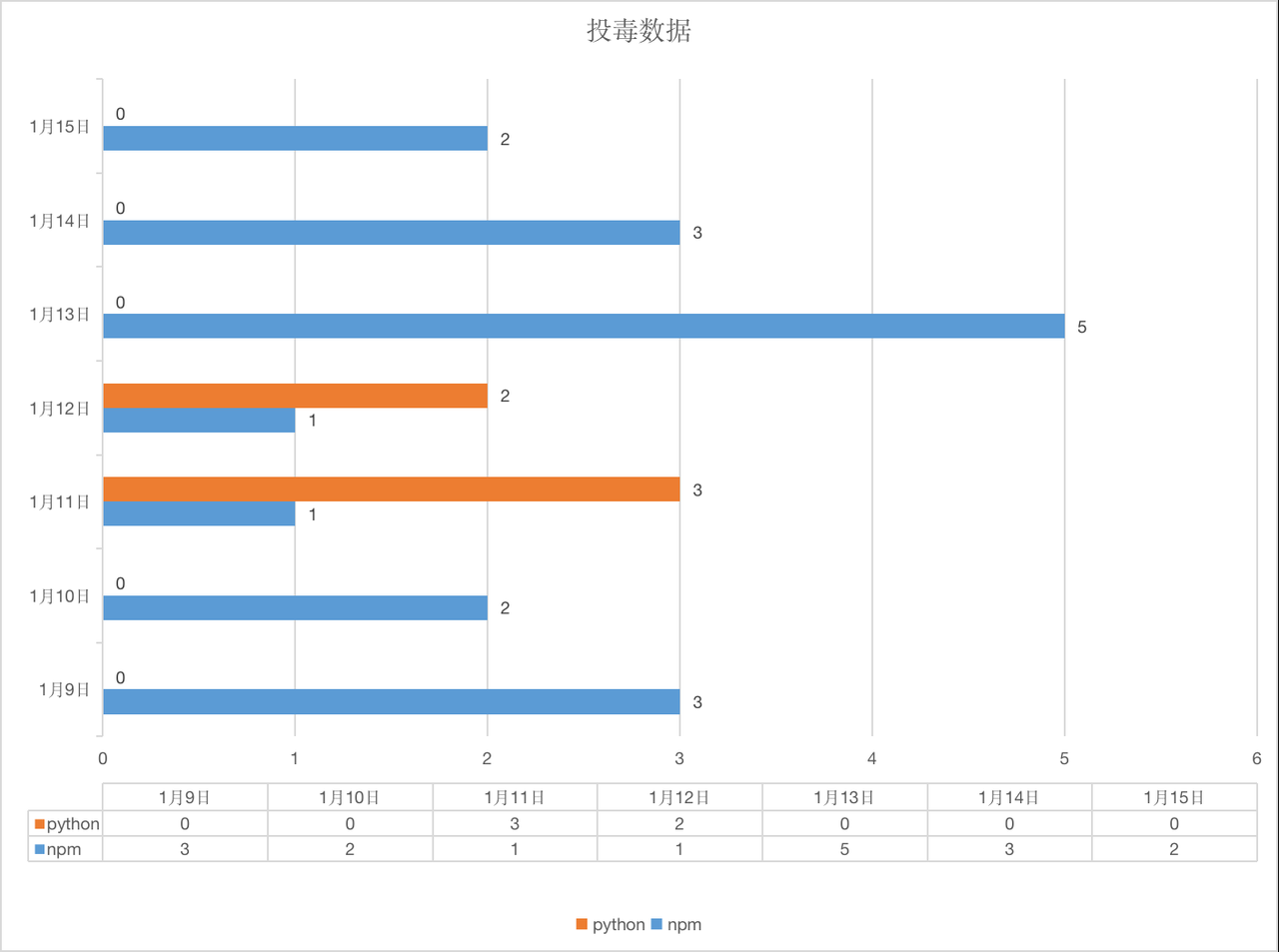

针对 NPM 、PyPI 仓库,共监测到 22 个不同版本的 NPM 、PyPI 投毒组件。

# 重要安全漏洞列表

Apache Shiro <1.11.0 存在身份验证绕过漏洞(CVE-2023-22602)

Apache Shiro 是一个可执行身份验证、授权、加密和会话管理的 Java 安全框架。 由于 1.11.0 及之前版本的 Shiro 只兼容 Spring 的ant-style路径匹配模式(pattern matching),且 2.6 及之后版本的 Spring Boot 将 Spring MVC 处理请求的路径匹配模式从AntPathMatcher更改为了PathPatternParser,当 1.11.0 及之前版本的 Apache Shiro 和 2.6 及之后版本的 Spring Boot 使用不同的路径匹配模式时,攻击者访问可绕过 Shiro 的身份验证。 开发者可通过修改 Spring boot 的路径匹配模式为 AntPathMatcher 缓解此漏洞: spring.mvc.pathmatch.matching-strategy = ant_path_matcher

参考链接:https://www.oscs1024.com/hd/MPS-2023-0169

JsonWebToken远程代码执行漏洞(CVE-2022-23529)

JsonWebToken 是一个用于创建、签名和验证 JSON Web Token开源库。node-jsonwebtoken是node.js 下 JsonWebToken 的实现。

在JsonWebToken <= 8.5.1版本中由于jwt.verify()方法未对用户输入的secretOrPublicKey参数进行有效的检查。如果攻击者能够控制secretOrPublicKey参数,则可以通过恶意内容覆盖它的 toString() 方法并在目标主机执行任意代码。

参考链接:https://www.oscs1024.com/hd/MPS-2022-1956

GitHub Enterprise Server 存在授权不当漏洞(CVE-2022-46258)

GitHub Enterprise Server 是一个面向开源及私有软件项目的托管平台,GitHub scope 用于限制 OAuth token 的访问范围。

在 GitHub Enterprise Server 中,除非提交位于同一存储库的不同分支中且和 Workflow files 内容相同的 Workflow 文件 ,否则只有具有 Workflow scope 的用户才可以对 Actions workflow 文件进行添加或修改。

在 GitHub Enterprise Server 的受影响版本中,由于修改 Actions workflow 文件的 api 接口没有验证用户请求中的 workflow scope,具有存储库读写访问权限(repository-scoped)的攻击者可在没有 Workflow scope 的情况下修改 Action Workflow 文件。

参考链接:https://www.oscs1024.com/hd/MPS-2022-65651

Mercurius <11.5.0 存在拒绝服务漏洞(CVE-2023-22477)

Mercurius 是NPM仓库中的开源组件,用作于 Fastify Web 框架的 GraphQL 适配器。

11.5.0 之前版本的 Mercurius 开启“订阅”功能时,任何 Mercurius 用户都可以通过 WebSocket 向

/graphql端点(如:ws://127.0.0.1:1337/graphql)发送格式错误的数据包,从而造成 Mercurius 拒绝服务。Mercurius 用户可禁用订阅功能缓解此漏洞。

参考链接:https://www.oscs1024.com/hd/MPS-2022-70041

GitLab CE/EE 存在任意代码执行漏洞(CVE-2022-3573)

GitLabs 是基于Git的集成的软件开发平台。

在 GitLab CE/EE 的受影响的版本内,由于wiki 更改页面中没有对查询参数的进行严格的过滤,攻击者可以在没有使用严格的内容安全策略(CSP)的情况下运行的自托管的实例上执行任意 JavaScript 代码。

参考链接:https://www.oscs1024.com/hd/MPS-2022-60383

GitLab 存在 Sentry token 泄漏漏洞

GitLab 是由 GitLab 公司开发的、基于 Git 的集成软件开发平台,Sentry 是用于发现和查看 Gitlab 应用程序生成错误的第三方组件。

GitLab CE/EE 的受影响版本中 Sentry 令牌(token)泄漏漏洞,具有 Gitlab 项目维护者(Maintainer)身份的用户可通过 “Menu > Projects > Monitor > Error Tracking” 在 Sentry 错误跟踪设置页面中修改配置的 URL 获取 Sentry 令牌。

参考链接:https://www.oscs1024.com/hd/MPS-2022-67230

# 投毒风险监测

OSCS针对 NPM 、PyPI仓库监测的恶意组件数量如下所示。

本周新发现 22个不同版本的恶意组件:

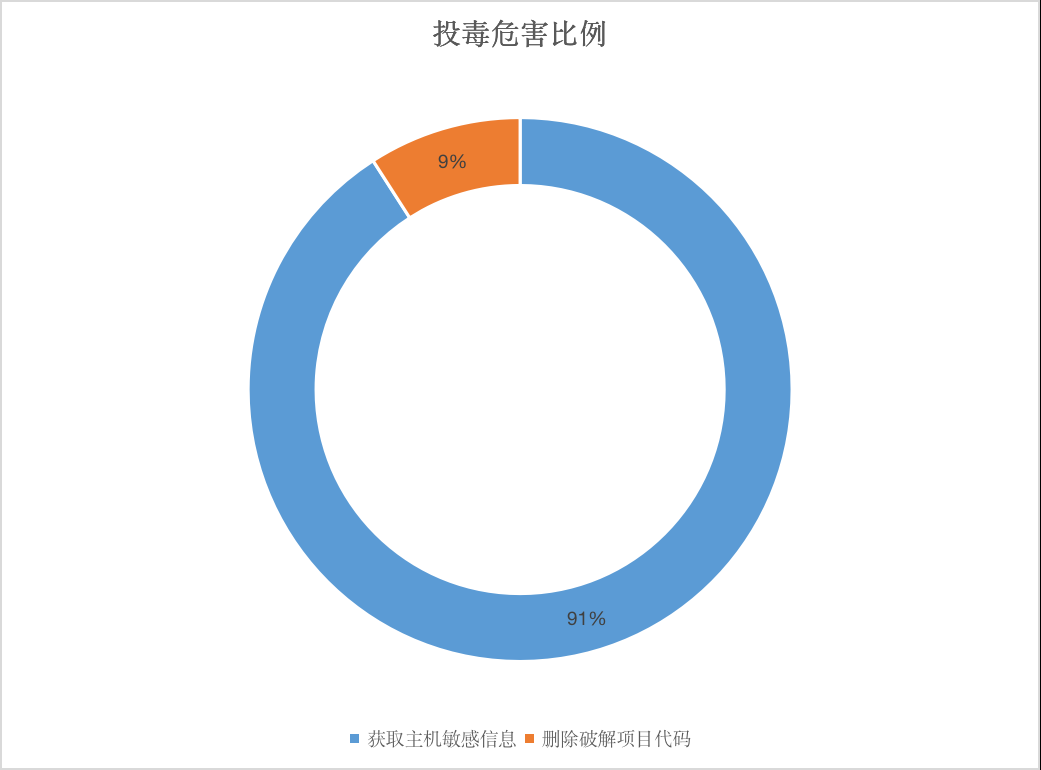

91%的投毒组件为:获取主机敏感信息(获取了主机的用户名、IP 等敏感信息发送给恶意服务器)。

9%的投毒组件为:删除破解项目代码(获取项目信息,当发现该项目为破解项目时,会删除项目以及代码)。

# 其他资讯

Cacti 服务器因未能修补多数关键漏洞而受到攻击

https://thehackernews.com/2023/01/cacti-servers-under-attack-as-majority.html